iOS17.2.1 漏洞进展,似乎有人利用成功

先看重点,后看原文

说重点:binary_fmyy 大神公布 IOSPOC 利用开源,如果你是一名研究人员,可以自己去研究,似乎有人成功,但还未确定。

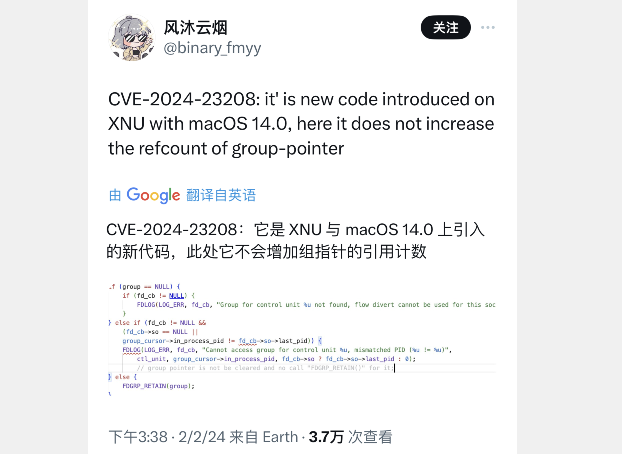

昨天提到!binary_fmyy 大神公开 iOS 17.2.1 uaf 漏洞的PoC ,但是由于 Apple XNU 的强大缓解功能,binary_fmyy 无法为其构建漏洞利用程序,因此!只能等这方面大神参与研究。

这也是罕见的,刚发布 iOS 17.3 正式版,就公布 uaf 漏洞的PoC,则代表 iOS 17.0 至 17.2.1 系统有望利用 ,但目前 binary_fmyy 无法为其构建漏洞利用程序,还需要等其他大神进行研究。

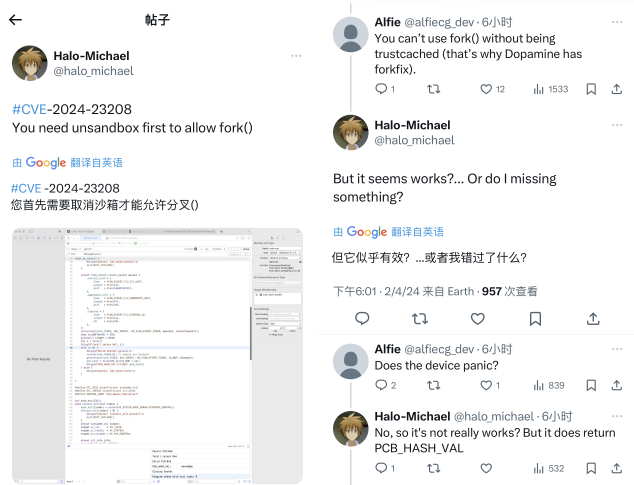

在2月4日下午时段,halo_michael 大神发推告知,使用 CVE-2024-23208 漏洞,进行测试, 似乎取得进展 。

这个消息一出, 很多大神就开始参与研究 ,但最终很多大神已经失败,关于在iOS17.0 安装 trollstore2 巨魔方法,实测失败,失败 原因还未解决 ,但仍然在需求方法,正在研究中,当然!这是有研究价值。

appinstaller 大神也实测, 不太行 ,似乎只适合 macOS 利用,它也可以在 iOS 上工作,但不知道怎么做才是可靠利用。

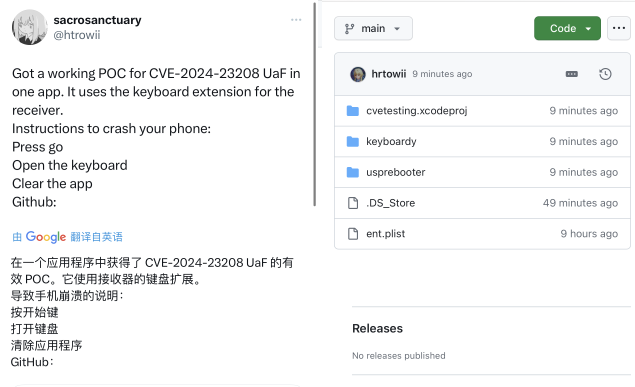

随后!htrowii 大神发推,公布 CVE-2024-23208 UaF 的有效 PoC ,它使用接收器的键盘扩展, 可以导致手机崩溃 ,目前还不能保证 uaf 可以转换为完整的 kr/kw 漏洞利用。

(github.com/hrtowii/CVE-2024-23208-test)

视频演示:

看来还需要等,只要有人研究, 肯定会有后续进展 ,大家耐心等等,假如得到可靠利用,这代表以下开通玩法:

- iOS 17.0 系统有望可安装巨魔

- iOS 17.0.1 至 17.2.1 有望免越狱修改

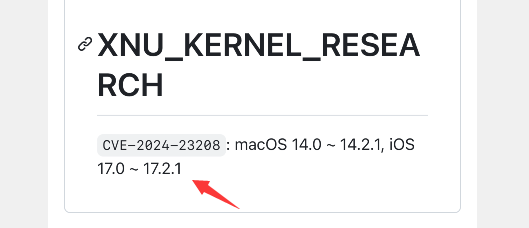

不过!目前 binary_fmyy 大神公布 IOSPOC 利用开源,分别为:

- main_app

-

recv_app

下图是这个公开说明。

如果你是一名开发者,对这方面有经验的,你也可以参与研究。

xcode开发截图:

(github.com/fmyyss/XNU_KERNEL_RESEARCH/tree/main/CVE-2024-23208)

大概这些内容了,话说!你们期待 iOS 17.0 trollstore2 巨魔安装方法吗?请在文章底部评论区回复, 只限制100人入选 ,神评可置顶。 – – – – – –